- LineageOS: sideload connection failed: no devices found- 14.09.24

- Prestashop - 1-Click Upgrade findet kein Update- 03.01.24

- Prestashop: Paypal Modul wirft nach Update Fehler- 16.11.23

- Shopware - Google Feed- 10.01.23

- TYPO3: Redirects auf 301- 10.03.22

- PrestaShop: Herr, Frau, Divers- 03.02.22

- Plesk, externer Maildienstleister, unzustellbar- 17.06.21

TYPO3 Backend-Login absichern

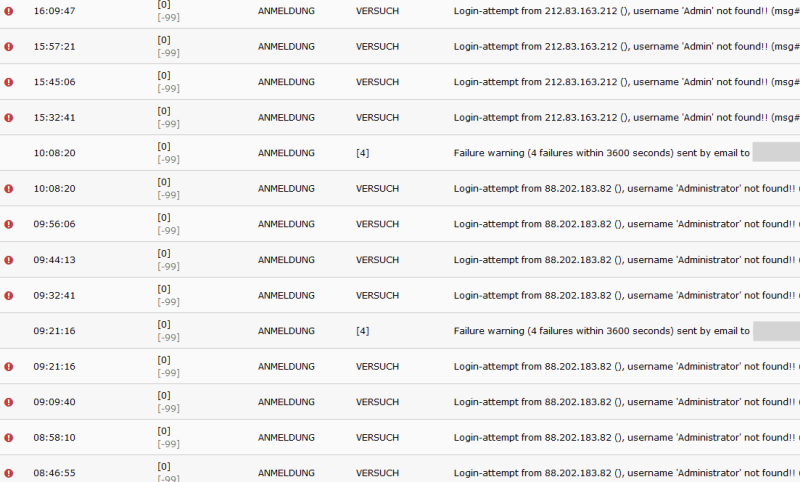

Gefühlt nehmen Loginversuche auf TYPO3 Backends - und vermutlich auch andere Systeme - zu. Die Angreifer versprechen sich davon Zugriff auf das CMS, um dann Schadecode o.ä. auf der betroffenen Webseite zu platzieren. Der Nutzen für die Angreifer ist überschaubar, die Masse macht es am Ende aus. Der Schaden für Webseitenbetreiber kann dagegen heftig ausfallen. Reputationsverlust gegenüber Kunden, Abstrafungen durch Google oder der Verlust von Kundendaten können die Folgen sein.

Von daher sollten diese Angriffe möglichst erschwert bzw. verhindert werden.

Basics zur Absicherungs des Backendlogins

Ein aktuelles TYPO3 sollte selbstverständlich sein. Daneben empfiehlt es sich, die automatische Benachrichtigung bei 4 Fehlversuchen in Folge zu aktivieren. Das geht über das Installtool (warning_email_addr). So bekommt man sehr schnell mit, wenn jemand versucht sich durch durchprobieren von Passwörtern einzuloggen und kann Gegenmaßnahmen ergreifen. Nachdem die "Angriffe" in der Regel immer auf den Usernamen "admin" oder "administrator" abzielen, kann man die Loginversuche deutlich erschweren, in dem man einfach andere Usernamen verwendet. Ein entsprechend sicheres Passwort - also zufällige Folgen von Zahlen, Buchstaben und Sonderzeichen - sollten natürlich auch selbstverständlich sein.

Zusammenfassung:

- warning_email_addr setzen

- Gängige Usernamen wie "admin" vermeiden

- sichere Passwörter setzen

Wenn über eine bestimmte IP-Adresse sehr viele Loginversuche kommen, kann man diese sehr einfach über die .htaccess aussperren:

deny from 123.456.789

Statt 123.456.789 muss die IP-Adresse des Angreifers gesetzt werden. Wenn mehrere IP-Adressen geblock werden sollen, für jede eine entsprechende Zeile einfügen. Danach für alle Fälle testen, ob die Webseite noch funktioniert.

Weitere Möglichkeiten

Neben den oben genannten Möglichkeiten, gibt es auch noch andere Optionen.

Allgemeines:

- Ordner /typo3/ über die htaccess mit einem zusätzlichen Passwort schützen. Hier ist etwas Vorsicht geboten, wenn im Frontend auf Dateien in diesem Ordner bzw. Unterordnern verwiesen wird (Stichwort: sysext!)

Einstellungen in TYPO3:

- Installtool: über enabledBeUserIPLock, LockIP bzw. IPmaskList kann der Zugriff auf das Backend auf definierte IP-Adressen beschränkt werden.

Erweiterungen: es gibt mehrere Erweiterungen, die ebenfalls hilfreich sein können:

- 2 Faktoren-Authentifizierung

- IP-Blocker:

Wer einen guten Hoster hat, kann auch diesen auf Loginversuche hinweisen und darauf setzen, dass über Firewallregeln Angreifer gleich komplett für alle Kunde gesperrt werden.

Mit TYPO3 ist man für diese Art von Attacken gut gerüstet. Noch andere Ideen? Gerne her damit :-)

Kommentare (0)

Keine Kommentare vorhanden